e fun24 optymalizacja systemu unix 35774

- znaleziono 14 produktów w 9 sklepach

QNAP TS-451A-4G 4x0HDD 4GB 1.6Ghz 3xUSB 2xGbE AES QNAP

Serwery i sieci > Serwery NAS desktop

TS-451A. Dwurdzeniowy serwer NAS z portem USB QuickAccess umożliwiającym bezpośredni dostęp do plików. Model TS-451A wyposażono w innowacyjny port USB 3.0 QuickAccess, który umożliwia szybkie przeprowadzenie pierwszej instalacji serwera NAS, a następnie bezpośredni dostęp do plików i danych przechowywanych na serwerze NAS. Oprócz tego obsługuje dwa dodatkowe tryby transmisji: tryb Ethernet NAS praz oparty na blokach tryb SAN iSCSI. Połączenie portu USB QuickAccess, pamięci NAS oraz sieci SAN iSCSI w jednym urządzeniu sprawia, że model TS-451A stanowi zaawansowane, ale jednocześnie łatwe w obsłudze rozwiązanie pamięci masowej, które idealnie nadaje się do tworzenia kopii zapasowych, synchronizacji, zdalnego dostępu i rozrywki. Zapewnia znaczną pomoc w zwiększeniu produktywności i może spełnić wymagania fotografów i entuzjastów materiałów audiowizualnychze względu na bezpośredni i szybki dostęp do plików. Model TS-451A wyposażono w wysoko wydajny dwurdzeniowy procesor Intel

Sklep: ElektroIT

QNAP TS-451A-2G 4x0HDD 2GB Celeron 2x1.6/2.46Ghz 3xUSB 2xGbE AES-NI USB QuickAccess QNAP

Serwery i sieci > Serwery NAS desktop

TS-451A. Dwurdzeniowy serwer NAS z portem USB QuickAccess umożliwiającym bezpośredni dostęp do plików. Model TS-451A wyposażono w innowacyjny port USB 3.0 QuickAccess, który umożliwia szybkie przeprowadzenie pierwszej instalacji serwera NAS, a następnie bezpośredni dostęp do plików i danych przechowywanych na serwerze NAS. Oprócz tego obsługuje dwa dodatkowe tryby transmisji: tryb Ethernet NAS praz oparty na blokach tryb SAN iSCSI. Połączenie portu USB QuickAccess, pamięci NAS oraz sieci SAN iSCSI w jednym urządzeniu sprawia, że model TS-451A stanowi zaawansowane, ale jednocześnie łatwe w obsłudze rozwiązanie pamięci masowej, które idealnie nadaje się do tworzenia kopii zapasowych, synchronizacji, zdalnego dostępu i rozrywki. Zapewnia znaczną pomoc w zwiększeniu produktywności i może spełnić wymagania fotografów i entuzjastów materiałów audiowizualnychze względu na bezpośredni i szybki dostęp do plików. Model TS-451A wyposażono w wysoko wydajny dwurdzeniowy procesor Intel

Sklep: ElektroIT

QNAP TS-251A-2G 2x0HDD 2GB Celeron 1.6/2.48Ghz 2xGbE 3xUSB AES-NI USB QuickAccess QNAP

Serwery i sieci > Serwery NAS desktop

TS-251A. Dwurdzeniowy serwer NAS z portem USB QuickAccess umożliwiającym bezpośredni dostęp do plików Model TS-251A wyposażono w innowacyjny port USB 3.0 QuickAccess, który umożliwia szybkie przeprowadzenie pierwszej instalacji serwera NAS, a następnie bezpośredni dostęp do plików i danych przechowywanych na serwerze NAS. Oprócz tego obsługuje dwa dodatkowe tryby transmisji: tryb Ethernet NAS praz oparty na blokach tryb SAN iSCSI. Połączenie portu USB QuickAccess, pamięci NAS oraz sieci SAN iSCSI w jednym urządzeniu sprawia, że model TS-251A stanowi zaawansowane, ale jednocześnie łatwe w obsłudze rozwiązanie pamięci masowej, które idealnie nadaje się do tworzenia kopii zapasowych, synchronizacji, zdalnego dostępu i rozrywki. Zapewnia znaczną pomoc w zwiększeniu produktywności i może spełnić wymagania fotografów i entuzjastów materiałów audiowizualnychze względu na bezpośredni i szybki dostęp do plików. Model TS-251A wyposażono w wysoko wydajny dwurdzeniowy procesor Intel

Sklep: ElektroIT

QNAP TS-251A-4G 2x0HDD 4GB 1.6Ghz 2xGbE 3xUSB AES QNAP

Serwery i sieci > Serwery NAS desktop

TS-251A. Dwurdzeniowy serwer NAS z portem USB QuickAccess umożliwiającym bezpośredni dostęp do plików Model TS-251A wyposażono w innowacyjny port USB 3.0 QuickAccess, który umożliwia szybkie przeprowadzenie pierwszej instalacji serwera NAS, a następnie bezpośredni dostęp do plików i danych przechowywanych na serwerze NAS. Oprócz tego obsługuje dwa dodatkowe tryby transmisji: tryb Ethernet NAS praz oparty na blokach tryb SAN iSCSI. Połączenie portu USB QuickAccess, pamięci NAS oraz sieci SAN iSCSI w jednym urządzeniu sprawia, że model TS-251A stanowi zaawansowane, ale jednocześnie łatwe w obsłudze rozwiązanie pamięci masowej, które idealnie nadaje się do tworzenia kopii zapasowych, synchronizacji, zdalnego dostępu i rozrywki. Zapewnia znaczną pomoc w zwiększeniu produktywności i może spełnić wymagania fotografów i entuzjastów materiałów audiowizualnychze względu na bezpośredni i szybki dostęp do plików. Model TS-251A wyposażono w wysoko wydajny dwurdzeniowy procesor Intel

Sklep: ElektroIT

PHP i MySQL. Tworzenie stron WWW. Vademecum profesjonalisty. W.4 - Luke Welling, Laura Thomson Helion

Informatyka > Webmasterstwo

Podręcznika dla webmasterów na temat tworzenia dynamicznych witryn internetowych! Ponad 30 000 sprzedanych egzemplarzy poprzednich wydań!!! Recepta na sukces w przypadku tworzenia profesjonalnych stron WWW jest niezwykle prosta: wystarczą ogromne możliwości PHP, niezrównana wydajność MySQL i wielka, chętna do pomocy społeczność, skupiona wokół tego tandemu. Wynik? Błyskawiczna realizacja zaawansowanych stron i aplikacji internetowych. Wszystko, czego Ci jeszcze trzeba, to fachowa wiedza, pozwalająca wykorzystać ten potencjał! PHP i MySQL to jeden z najlepszych, najpopularniejszych zestawów do tworzenia rozwiązań internetowych, a książka, którą trzymasz w rękach, to czwarte wydanie bestsellerowego i kultowego już kompendium wiedzy na temat tych narzędzi. Dzięki niej zorientujesz się w każdym z aspektów wykorzystania PHP wraz z bazą danych MySQL. Poznasz język PHP, metody przechowywania i wyszukiwania danych oraz operacje na plikach. Dowiesz się, jak tworzyć uniwersalny kod i sprawnie pracować z bazą danych. Nauczysz się szybko lokalizować i rozwiązywać problemy oraz zapewniać bezpieczeństwo aplikacjom, a także efektywnie stosować technologię AJAX. Podręcznik zawiera także mnóstwo praktycznych przykładów, demonstrujących wykorzystanie PHP i MySQL do realizacji różnych zadań związanych z funkcjonowaniem dynamicznych witryn WWW. Wybrane zalety PHP i MySQL Podstawy języka PHP Metody przechowywania i wyszukiwania danych Operacje na plikach Zastosowanie tablic Wykorzystanie wyrażeń regularnych oraz operacje na ciągach znaków Tworzenie uniwersalnego kodu -- ponowne jego wykorzystanie Obiekty w PHP Obsługa wyjątków i błędów Praca z bazą danych MySQL Nawiązywanie połączenia z bazą z poziomu PHP Administracja MySQL Zaawansowane zagadnienia, związane z bazą MySQL Zapewnienie bezpieczeństwa tworzonym rozwiązaniom Metody uwierzytelniania przy użyciu PHP i MySQL Wykorzystanie protokołów i funkcji sieci Generowanie grafik Wykorzystanie sesji Obsługa poczty elektronicznej za pomocą PHP Użycie technologii AJAX Kultowe kompendium wiedzy na temat tworzenia dynamicznych witryn! O autorach (23) O współautorach (25) Wprowadzenie (27) Część I: Stosowanie PHP (37) Rozdział 1. Podstawowy kurs PHP (39) Zastosowanie PHP (40) Tworzenie przykładowej aplikacji: "Części samochodowe Janka" (40) Formularz zamówienia (40) Przetwarzanie formularza (41) Osadzanie PHP w HTML (42) Zastosowanie znaczników PHP (43) Instrukcje PHP (44) Odstępy (44) Komentarze (45) Dodawanie zawartości dynamicznej (45) Wywoływanie funkcji (46) Używanie funkcji date() (46) Dostęp do zmiennych formularza (47) Zmienne formularza (47) Łączenie ciągów (49) Zmienne i ciągi znaków (50) Identyfikatory (51) Typy zmiennych (51) Typy danych w PHP (51) Siła typu (52) Rzutowanie typu (52) Zmienne zmiennych (53) Deklarowanie i używanie stałych (53) Zasięg zmiennych (54) Używanie operatorów (55) Operatory arytmetyczne (55) Operatory ciągów (56) Operatory przypisania (56) Operatory porównań (58) Operatory logiczne (59) Operatory bitowe (60) Pozostałe operatory (60) Obliczanie sum w formularzu (62) Pierwszeństwo i kolejność (63) Zarządzanie zmiennymi (65) Sprawdzanie i ustawianie typów zmiennych (65) Sprawdzanie stanu zmiennej (66) Reinterpretacja zmiennych (67) Podejmowanie decyzji za pomocą instrukcji warunkowych (67) Instrukcja if (67) Bloki kodu (68) Instrukcja else (68) Instrukcja elseif (69) Instrukcja switch (69) Porównanie różnych instrukcji warunkowych (71) Powtarzanie działań przy użyciu iteracji (71) Pętle while (72) Pętle for i foreach (73) Pętle do..while (74) Wyłamywanie się ze struktury skryptu (75) Używanie alternatywnych składni struktur sterujących (75) Używanie struktury declare (76) W następnym rozdziale (76) Rozdział 2. Przechowywanie i wyszukiwanie danych (77) Zapisywanie danych do późniejszego użycia (77) Przechowywanie i wyszukiwanie zamówień Janka (78) Przetwarzanie plików (79) Otwieranie pliku (79) Tryby otwarcia pliku (79) Stosowanie funkcji fopen() do otwarcia pliku (80) Otwieranie pliku przez protokół FTP lub HTTP (82) Problemy z otwieraniem plików (82) Zapisywanie danych w pliku (84) Parametry funkcji fwrite() (85) Formaty plików (85) Zamykanie pliku (86) Odczyt z pliku (87) Otwieranie pliku w celu odczytu - fopen() (89) Wiedzieć, kiedy przestać - feof() (89) Odczytywanie pliku wiersz po wierszu - fgets(), fgetss() i fgetcsv() (89) Odczyt całego pliku - readfile(), fpassthru(), file() (90) Odczyt pojedynczego znaku - fgetc() (91) Odczytywanie zadanej długości - fread() (91) Inne przydatne funkcje plikowe (91) Sprawdzanie istnienia pliku - file_exists() (92) Określanie wielkości pliku - filesize() (92) Kasowanie pliku - unlink() (92) Poruszanie się wewnątrz pliku - rewind(), fseek() i ftell() (92) Blokowanie pliku (93) Lepszy sposób obróbki danych - systemy zarządzania bazami danych (94) Problemy związane ze stosowaniem plików jednorodnych (95) Jak RDBMS rozwiązują powyższe problemy? (95) Propozycje dalszych lektur (96) W następnym rozdziale (96) Rozdział 3. Stosowanie tablic (97) Czym są tablice? (97) Tablice indeksowane numerycznie (98) Inicjowanie tablic indeksowanych numerycznie (98) Dostęp do zawartości tablicy (99) Dostęp do tablic przy zastosowaniu pętli (100) Tablice z innymi indeksami (100) Inicjowanie tablicy (100) Dostęp do elementów tablicy (101) Stosowanie pętli (101) Operatory tablicowe (103) Tablice wielowymiarowe (103) Sortowanie tablic (106) Stosowanie funkcji sort() (106) Stosowanie funkcji asort() i ksort() do porządkowania tablic (107) Sortowanie odwrotne (107) Sortowanie tablic wielowymiarowych (108) Typy sortowań definiowane przez użytkownika (108) Odwrotne sortowanie zdefiniowane przez użytkownika (109) Zmiany kolejności elementów w tablicach (110) Stosowanie funkcji shuffle() (110) Stosowanie funkcji array_reverse() (111) Ładowanie tablic z plików (112) Wykonywanie innych działań na tablicach (114) Poruszanie się wewnątrz tablicy - funkcje each(), current(), reset(), end(), next(), pos() i prev() (114) Dołączanie dowolnej funkcji do każdego elementu tablicy - funkcja array_walk() (115) Liczenie elementów tablicy: count(), sizeof() i array_count_values() (116) Konwersja tablic na zmienne skalarne - funkcja extract() (117) Propozycje dalszych lektur (118) W następnym rozdziale (118) Rozdział 4. Manipulowanie ciągami i wyrażenia regularne (119) Przykładowa aplikacja - Inteligentny Formularz Pocztowy (119) Formatowanie ciągów (121) Przycinanie ciągów - funkcje chop(), ltrim() i trim() (121) Formatowanie ciągów w celu ich prezentacji (122) Formatowanie ciągów do przechowania - funkcje addslashes() i stripslashes() (125) Łączenie i rozdzielanie ciągów za pomocą funkcji ciągów (127) Stosowanie funkcji explode(), implode() i join() (127) Stosowanie funkcji strtok() (128) Stosowanie funkcji substr() (128) Porównywanie ciągów (129) Porządkowanie ciągów - funkcje strcmp(), strcasecmp() i strnatcmp() (129) Sprawdzanie długości ciągu za pomocą funkcji strlen() (130) Dopasowywanie i zamiana podciągów za pomocą funkcji ciągów (130) Znajdowanie ciągów w ciągach - funkcje strstr(), strchr(), strrchr() i stristr() (131) Odnajdywanie pozycji podciągu - funkcje strpos() i strrpos() (131) Zamiana podciągów - funkcje str_replace() i substr_replace() (132) Wprowadzenie do wyrażeń regularnych (133) Podstawy (133) Zbiory i klasy znaków (134) Powtarzalność (135) Podwyrażenia (135) Podwyrażenia policzalne (135) Kotwiczenie na początku lub na końcu ciągu (136) Rozgałęzianie (136) Dopasowywanie specjalnych znaków literowych (136) Podsumowanie znaków specjalnych (137) Umieszczanie wszystkiego razem (Inteligentny Formularz) (137) Odnajdywanie podciągów za pomocą wyrażeń regularnych (138) Zamiana podciągów za pomocą wyrażeń regularnych (139) Rozdzielanie ciągów za pomocą wyrażeń regularnych (139) Propozycje dalszych lektur (140) W następnym rozdziale (140) Rozdział 5. Ponowne wykorzystanie kodu i tworzenie funkcji (141) Zalety ponownego stosowania kodu (141) Koszt (142) Niezawodność (142) Spójność (142) Stosowanie funkcji require() i include() (142) Rozszerzenia plików i require() (143) Stosowanie require() w szablonach stron WWW (144) Stosowanie opcji auto_prepend_file i auto_append_file (148) Stosowanie funkcji w PHP (149) Wywoływanie funkcji (149) Wywołanie niezdefiniowanej funkcji (151) Wielkość liter a nazwy funkcji (152) Definiowanie własnych funkcji (152) Podstawowa struktura funkcji (152) Nadawanie nazwy funkcji (153) Parametry (154) Zasięg (156) Przekazanie przez referencję czy przekazanie przez wartość? (158) Stosowanie słowa kluczowego return (159) Zwracanie wartości przez funkcje (160) Implementacja rekurencji (161) Przestrzenie nazw (162) Propozycje dalszych lektur (163) W następnym rozdziale (163) Rozdział 6. Obiektowy PHP (165) Koncepcje programowania obiektowego (165) Klasy i obiekty (166) Polimorfizm (167) Dziedziczenie (167) Tworzenie klas, atrybutów i operacji w PHP (168) Struktura klasy (168) Konstruktory (168) Destruktory (169) Tworzenie egzemplarzy (169) Stosowanie atrybutów klasy (170) Kontrolowanie dostępu przy użyciu private i public (172) Wywoływanie operacji klas (172) Implementacja dziedziczenia w PHP (173) Kontrolowanie widoczności w trakcie dziedziczenia przy użyciu private i protected (174) Unieważnianie (175) Zapobieganie dziedziczeniu i unieważnianiu przy użyciu final (176) Wielodziedziczenie (177) Implementowanie interfejsów (177) Tworzenie klas (178) Tworzenie kodu dla własnej klasy (179) Zaawansowane mechanizmy obiektowe w PHP (186) Używanie stałych klasowych (186) Implementowanie metod statycznych (186) Sprawdzanie typu klasy i wskazywanie typu (186) Późne wiązania statyczne (187) Klonowanie obiektów (188) Używanie klas abstrakcyjnych (188) Przeciążanie metod przy użyciu __call() (188) Używanie metody __autoload() (189) Implementowanie iteratorów i iteracji (190) Przekształcanie klas w łańcuchy znaków (191) Używanie API Reflection (192) W następnym rozdziale (192) Rozdział 7. Obsługa błędów i wyjątków (195) Koncepcja obsługi wyjątków (195) Klasa Exception (196) Wyjątki definiowane przez użytkownika (197) Wyjątki w Częściach samochodowych Janka (200) Wyjątki i inne mechanizmy obsługi błędów w PHP (202) Propozycje dalszych lektur (203) W następnym rozdziale (203) Część II: Stosowanie MySQL (205) Rozdział 8. Projektowanie internetowej bazy danych (207) Koncepcje relacyjnych baz danych (208) Tabele (208) Kolumny (208) Wiersze (208) Wartości (208) Klucze (209) Schematy (209) Relacje (210) Jak zaprojektować internetową bazę danych? (211) Określ obiekty świata realnego, których model chcesz wykonać (211) Unikaj przechowywania redundantnych danych (211) Zapisuj atomowe wartości kolumn (213) Dobierz właściwe klucze (214) Pomyśl o zapytaniach, które zadasz bazie (214) Unikaj tworzenia tabel z wieloma pustymi polami (214) Typy tabel - podsumowanie (215) Architektura internetowej bazy danych (215) Propozycje dalszych lektur (216) W następnym rozdziale (216) Rozdział 9. Tworzenie internetowej bazy danych (217) Użytkowanie monitora MySQL (218) Logowanie się do serwera MySQL (219) Tworzenie baz i rejestrowanie użytkowników (220) Definiowanie użytkowników i przywilejów (220) Wprowadzenie do systemu przywilejów MySQL (221) Zasada najmniejszego przywileju (221) Rejestrowanie użytkowników: polecenie GRANT (221) Typy i poziomy przywilejów (223) Polecenie REVOKE (224) Przykłady użycia poleceń GRANT i REVOKE (225) Rejestrowanie użytkownika łączącego się z internetu (226) Używanie odpowiedniej bazy danych (226) Tworzenie tabel bazy danych (227) Znaczenie dodatkowych atrybutów kolumn (228) Typy kolumn (229) Rzut oka na bazę danych - polecenia SHOW i DESCRIBE (231) Tworzenie indeksów (232) Identyfikatory MySQL (232) Wybór typów danych w kolumnach (233) Typy liczbowe (233) Propozycje dalszych lektur (236) W następnym rozdziale (237) Rozdział 10. Praca z bazą danych MySQL (239) Czym jest SQL? (239) Zapisywanie danych do bazy (240) Wyszukiwanie danych w bazie (242) Wyszukiwanie danych spełniających określone kryteria (243) Wyszukiwanie danych w wielu tabelach (245) Szeregowanie danych w określonym porządku (249) Grupowanie i agregowanie danych (250) Wskazanie wierszy, które mają być wyświetlone (252) Używanie podzapytań (252) Dokonywanie zmian rekordów w bazie danych (255) Zmiana struktury istniejących tabel (255) Usuwanie rekordów z bazy danych (257) Usuwanie tabel (257) Usuwanie całych baz danych (258) Propozycje dalszych lektur (258) W następnym rozdziale (258) Rozdział 11. Łączenie się z bazą MySQL za pomocą PHP (259) Jak działa internetowa baza danych? (259) Wykonywanie zapytań do bazy danych z poziomu strony WWW (262) Sprawdzenie poprawności wpisanych danych (263) Ustanawianie połączenia z bazą danych (264) Wybór właściwej bazy danych (265) Wysyłanie zapytań do bazy danych (265) Odczytywanie rezultatów zapytań (266) Zamykanie połączenia z bazą danych (267) Wstawianie nowych danych do bazy (267) Używanie instrukcji przygotowywanych (270) Używanie innych interfejsów bazodanowych PHP (272) Stosowanie ogólnego interfejsu bazodanowego: PEAR MDB2 (272) Propozycje dalszych lektur (274) W następnym rozdziale (274) Rozdział 12. Administrowanie MySQL dla zaawansowanych (275) Szczegóły systemu przywilejów (275) Tabela user (276) Tabele db i host (278) Tabele tables_priv, columns_priv i procs_priv (278) Kontrola dostępu: w jaki sposób MySQL używa tabel przywilejów (279) Zmiana przywilejów: kiedy zmiany zostaną uwzględnione? (281) Ochrona bazy danych (282) MySQL z perspektywy systemu operacyjnego (282) Hasła (282) Przywileje użytkowników (283) MySQL i internet (283) Uzyskiwanie szczegółowych informacji o bazie danych (284) Uzyskiwanie informacji poleceniem SHOW (284) Uzyskiwanie informacji o kolumnach za pomocą polecenia DESCRIBE (286) Jak wykonywane są zapytania: polecenie EXPLAIN (286) Optymalizowanie bazy danych (291) Optymalizacja projektu bazy danych (291) Przywileje (291) Optymalizacja tabel (291) Stosowanie indeksów (292) Używanie wartości domyślnych (292) Więcej wskazówek (292) Tworzenie kopii zapasowej bazy danych MySQL (292) Przywracanie bazy danych MySQL (293) Implementowanie replikacji (293) Konfigurowanie serwera nadrzędnego (294) Transfer danych początkowych (294) Konfigurowanie odbiorcy lub odbiorców (295) Propozycje dalszych lektur (296) W następnym rozdziale (296) Rozdział 13. Zaawansowane programowanie w MySQL (297) Instrukcja LOAD DATA INFILE (297) Maszyny zapisu (298) Transakcje (299) Definicje dotyczące transakcji (299) Użycie transakcji w InnoDB (300) Klucze obce (301) Procedury składowane (302) Prosty przykład (302) Zmienne lokalne (304) Kursory i struktury sterujące (305) Propozycje dalszych lektur (308) W następnym rozdziale (308) Część III: E-commerce i bezpieczeństwo (309) Rozdział 14. Komercyjne witryny internetowe (311) Co chcemy osiągnąć? (311) Rodzaje komercyjnych stron WWW (311) Publikowanie informacji w broszurach internetowych (312) Przyjmowanie zamówień na produkty i usługi (315) Dostarczanie usług lub wyrobów mających postać cyfrową (319) Zwiększanie wartości produktów i usług (319) Ograniczanie kosztów (320) Ryzyko i zagrożenia (320) Crackerzy (321) Przyciągnięcie niewystarczającej liczby klientów (321) Awarie sprzętu komputerowego (322) Awarie sieci elektrycznych, komunikacyjnych i komputerowych oraz systemu wysyłkowego (322) Silna konkurencja (322) Błędy w oprogramowaniu (323) Zmiany polityki rządowej (323) Ograniczenie pojemności systemów (323) Wybór strategii (323) W następnym rozdziale (324) Rozdział 15. Bezpieczeństwo komercyjnych stron WWW (325) Jaką wagę mają posiadane przez nas informacje? (326) Zagrożenia bezpieczeństwa (326) Ujawnienie informacji poufnych (327) Utrata lub zniszczenie danych (328) Modyfikacje danych (329) Blokada usługi (330) Błędy w oprogramowaniu (331) Zaprzeczenie korzystania z usługi (332) Użyteczność, wydajność, koszty i bezpieczeństwo (333) Opracowanie polityki bezpieczeństwa (333) Zasady uwierzytelniania (334) Podstawy szyfrowania (335) Szyfrowanie z kluczem prywatnym (336) Szyfrowanie z kluczem publicznym (337) Podpis cyfrowy (338) Certyfikaty cyfrowe (339) Bezpieczne serwery WWW (339) Monitorowanie i zapisywanie zdarzeń (340) Zapory sieciowe (341) Tworzenie kopii zapasowych (342) Tworzenie kopii zapasowych zwykłych plików (342) Tworzenie kopii zapasowych i odzyskiwanie baz danych MySQL (342) Bezpieczeństwo fizyczne (343) W następnym rozdziale (343) Rozdział 16. Bezpieczeństwo aplikacji internetowych (345) Strategie zapewniania bezpieczeństwa (345) Planowanie z wyprzedzeniem (346) Równowaga między bezpieczeństwem i użytecznością (346) Monitorowanie bezpieczeństwa (347) Ogólne podejście do bezpieczeństwa (347) Rozpoznawanie zagrożeń (347) Dostęp do danych poufnych i ich modyfikowanie (347) Utrata lub zniszczenie danych (348) Zablokowanie usługi (348) Wstrzykiwanie kodu (349) Złamanie zabezpieczeń dostępu do serwera (349) Identyfikacja użytkowników (349) Crackerzy (350) Nieświadomi użytkownicy zainfekowanych komputerów (350) Rozczarowani pracownicy (350) Złodzieje sprzętu komputerowego (350) Autorzy systemów (350) Zabezpieczanie kodu źródłowego (351) Filtrowanie danych pochodzących od użytkowników (351) Unieważnianie danych wynikowych (355) Organizacja kodu źródłowego (356) Zawartość kodu źródłowego (357) Zagadnienia dotyczące systemu plików (358) Stabilność kodu i błędy (358) Apostrofy wykonywania poleceń systemu operacyjnego i polecenie exec (359) Zabezpieczanie serwera WWW oraz PHP (360) Regularne uaktualnianie oprogramowania (361) Analiza ustawień w pliku php.ini (362) Konfiguracja serwera WWW (362) Aplikacje internetowe działające na serwerach komercyjnych (364) Bezpieczeństwo serwera bazy danych (365) Użytkownicy i system uprawnień (365) Wysyłanie danych do serwera (366) Łączenie się z serwerem (366) Praca serwera (367) Zabezpieczanie sieci (367) Instalacja zapory sieciowej (368) Wykorzystanie strefy zdemilitaryzowanej (368) Przygotowanie na ataki DoS i DDoS (369) Bezpieczeństwo komputerów i systemów operacyjnych (369) Uaktualnianie systemu operacyjnego (369) Udostępnianie tylko niezbędnych usług (370) Fizyczne zabezpieczenie serwera (370) Planowanie działań na wypadek awarii (371) W następnym rozdziale (372) Rozdział 17. Uwierzytelnianie przy użyciu PHP i MySQL (373) Identyfikacja użytkowników (373) Implementacja kontroli dostępu (374) Przechowywanie haseł dostępu (376) Szyfrowanie haseł (378) Zastrzeganie więcej niż jednej strony (379) Podstawowa metoda uwierzytelniania (380) Wykorzystanie podstawowej metody uwierzytelniania w PHP (381) Wykorzystanie podstawowej metody uwierzytelniania na serwerze Apache przy użyciu plików .htaccess (383) Wykorzystanie modułu mod_auth_mysql do celów uwierzytelniania (386) Instalacja modułu mod_auth_mysql (386) Praca z mod_auth_mysql (387) Implementacja własnej metody uwierzytelniania (388) Propozycje dalszych lektur (388) W następnym rozdziale (389) Rozdział 18. Zabezpieczanie transakcji przy użyciu PHP i MySQL (391) Zapewnienie bezpieczeństwa transakcji (391) Komputer użytkownika (392) Internet (393) System docelowy (394) Wykorzystanie protokołu Secure Sockets Layer (SSL) (395) Kontrola danych pochodzących od użytkownika (398) Bezpieczne przechowywanie danych (399) Ustalanie, czy powinno się przechowywać numery kart kredytowych (400) Szyfrowanie danych w PHP (401) Instalacja GPG (401) Testowanie GPG (404) Propozycje dalszych lektur (408) W następnej części (408) Część IV: Zaawansowane techniki PHP (409) Rozdział 19. Interakcja z systemem plików i serwerem (411) Wprowadzenie do wysyłania plików (411) Kod HTML służący do wysyłania plików (412) Tworzenie PHP obsługującego plik (413) Najczęściej spotykane problemy (417) Stosowanie funkcji katalogowych (418) Odczyt z katalogów (418) Otrzymywanie informacji na temat aktualnego katalogu (421) Tworzenie i usuwanie katalogów (421) Interakcja z systemem plików (422) Otrzymywanie informacji o pliku (422) Zmiana właściwości pliku (424) Tworzenie, usuwanie i przenoszenie plików (425) Stosowanie funkcji uruchamiających programy (425) Interakcja ze środowiskiem: funkcje getenv() i putenv() (427) Propozycje dalszych lektur (428) W następnym rozdziale (428) Rozdział 20. Stosowanie funkcji sieci i protokołu (429) Przegląd protokołów (429) Wysyłanie i odczytywanie poczty elektronicznej (430) Korzystanie z danych z innych witryn WWW (430) Stosowanie funkcji połączeń sieciowych (433) Tworzenie kopii bezpieczeństwa lub kopii lustrzanej pliku (436) Stosowanie FTP w celu utworzenia kopii bezpieczeństwa lub kopii lustrzanej pliku (436) Wysyłanie plików (442) Unikanie przekroczenia dopuszczalnego czasu (442) Stosowanie innych funkcji FTP (443) Propozycje dalszych lektur (443) W następnym rozdziale (444) Rozdział 21. Zarządzanie datą i czasem (445) Uzyskiwanie informacji o dacie i czasie w PHP (445) Stosowanie funkcji date() (445) Obsługa znaczników czasu Uniksa (447) Stosowanie funkcji getdate() (448) Sprawdzanie poprawności dat przy użyciu funkcji checkdate() (449) Formatowanie znaczników czasu (450) Konwersja pomiędzy formatami daty PHP i MySQL (450) Obliczanie dat w PHP (452) Obliczanie dat w MySQL (454) Stosowanie mikrosekund (455) Stosowanie funkcji kalendarzowych (455) Propozycje dalszych lektur (456) W następnym rozdziale (456) Rozdział 22. Generowanie obrazków (457) Konfigurowanie obsługi obrazków w PHP (457) Formaty obrazków (458) JPEG (459) PNG (459) WBMP (459) GIF (459) Tworzenie obrazków (460) Tworzenie kadru obrazka (460) Rysowanie lub umieszczanie tekstu w obrazku (461) Wyświetlanie ostatecznej grafiki (463) Końcowe czynności porządkujące (464) Stosowanie automatycznie generowanych obrazków na innych stronach (464) Stosowanie tekstu i czcionek do tworzenia obrazków (465) Konfiguracja podstawowego kadru (467) Dopasowanie tekstu do przycisku (468) Nadawanie tekstowi odpowiedniej pozycji (470) Wpisywanie tekstu do przycisku (471) Etap końcowy (471) Rysowanie figur i wykresów danych (471) Inne funkcje obrazków (478) Propozycje dalszych lektur (478) W następnym rozdziale (478) Rozdział 23. Stosowanie kontroli sesji w PHP (479) Czym jest kontrola sesji? (479) Podstawowa zasada działania sesji (479) Czym jest cookie? (480) Konfiguracja cookies w PHP (480) Stosowanie cookies w sesji (481) Przechowywanie identyfikatora sesji (481) Implementacja prostych sesji (482) Rozpoczynanie sesji (482) Zgłaszanie zmiennych sesji (482) Stosowanie zmiennych sesji (483) Usuwanie zmiennych i niszczenie sesji (483) Przykład prostej sesji (483) Konfiguracja kontroli sesji (485) Implementacja uwierzytelniania w kontroli sesji (485) Propozycje dalszych lektur (491) W następnym rozdziale (491) Rozdział 24. Inne przydatne własności (493) Stosowanie magicznych cudzysłowów (493) Wykonywanie ciągów - funkcja eval() (494) Zakończenie wykonania - die i exit (495) Serializacja zmiennych i obiektów (495) Pobieranie informacji na temat środowiska PHP (496) Uzyskiwanie informacji na temat załadowanych rozszerzeń (496) Identyfikacja właściciela skryptu (497) Uzyskiwanie informacji na temat daty modyfikacji skryptu (497) Czasowa zmiana środowiska wykonawczego (497) Podświetlanie źródeł (498) Używanie PHP w wierszu poleceń (499) W następnej części (500) Część V: Tworzenie praktycznych projektów PHP i MySQL (501) Rozdział 25. Stosowanie PHP i MySQL w dużych projektach (503) Zastosowanie inżynierii oprogramowania w tworzeniu aplikacji WWW (504) Planowanie i prowadzenie projektu aplikacji WWW (504) Ponowne stosowanie kodu (505) Tworzenie kodu łatwego w utrzymaniu (506) Standardy kodowania (506) Dzielenie kodu (509) Stosowanie standardowej struktury katalogów (509) Dokumentacja i dzielenie wewnętrznych funkcji (510) Implementacja kontroli wersji (510) Wybór środowiska programistycznego (511) Dokumentacja projektów (511) Prototypowanie (512) Oddzielanie logiki i zawartości (513) Optymalizacja kodu (514) Stosowanie prostych optymalizacji (514) Stosowanie produktów firmy Zend (514) Testowanie (515) Propozycje dalszych lektur (516) W następnym rozdziale (516) Rozdział 26. Usuwanie błędów (517) Błędy programistyczne (517) Błędy składni (517) Błędy wykonania (519) Błędy logiczne (523) Pomoc w usuwaniu błędów w zmiennych (525) Poziomy zgłaszania błędów (527) Zmiana ustawień zgłaszania błędów (528) Wyzwalanie własnych błędów (529) Elegancka obsługa błędów (529) W następnym rozdziale (532) Rozdział 27. Tworzenie uwierzytelniania użytkowników i personalizacji (533) Składniki rozwiązania (533) Identyfikacja użytkownika i personalizacja (534) Przechowywanie zakładek (535) Rekomendowanie zakładek (535) Przegląd rozwiązania (535) Implementacja bazy danych (537) Implementacja podstawowej witryny (538) Implementacja uwierzytelniania użytkowników (540) Rejestracja użytkowników (540) Logowanie (545) Wylogowanie (548) Zmiana hasła (549) Ustawianie zapomnianych haseł (551) Implementacja przechowywania i odczytywania zakładek (555) Dodawanie zakładek (555) Wyświetlanie zakładek (557) Usuwanie zakładek (557) Implementacja rekomendacji (559) Rozwijanie projektu i możliwe rozszerzenia (562) W następnym rozdziale (562) Rozdział 28. Tworzenie koszyka na zakupy (563) Składniki rozwiązania (563) Tworzenie katalogu online (564) Śledzenie zakupów użytkownika podczas przeglądania (564) Implementacja systemu płatności (564) Interfejs administratora (565) Przegląd rozwiązania (565) Implementacja bazy danych (568) Implementacja katalogu online (570) Przedstawianie kategorii (571) Wyświetlanie książek danej kategorii (574) Przedstawianie szczegółowych danych książki (575) Implementacja koszyka na zakupy (577) Stosowanie skryptu pokaz_kosz.php (577) Podgląd koszyka (580) Dodawanie produktów do koszyka (582) Zapisywanie uaktualnionego koszyka (583) Wyświetlanie podsumowania w pasku nagłówka (584) Pobyt w kasie (584) Implementacja płatności (589) Implementacja interfejsu administratora (591) Rozwijanie projektu (598) Zastosowanie istniejącego systemu (598) W następnym rozdziale (598) Rozdział 29. Tworzenie serwisu poczty elektronicznej opartego na WWW (599) Składniki rozwiązania (599) Protokoły poczty: POP3 i IMAP (599) Obsługa POP3 i IMAP w PHP (600) Przegląd rozwiązania (601) Konfiguracja bazy danych (603) Architektura skryptu (604) Logowanie i wylogowanie (608) Konfiguracja kont (611) Tworzenie nowego konta (613) Modyfikacja istniejącego konta (614) Usuwanie konta (614) Odczytywanie poczty (615) Wybór konta (615) Przeglądanie zawartości skrzynki (617) Odczytywanie wiadomości pocztowych (619) Przeglądanie nagłówków wiadomości (622) Usuwanie wiadomości (623) Wysyłanie wiadomości (623) Wysyłanie nowej wiadomości (624) Odpowiadanie i przekazywanie poczty (625) Rozwijanie projektu (626) W następnym rozdziale (627) Rozdział 30. Tworzenie menedżera list pocztowych (629) Składniki rozwiązania (629) Konfiguracja bazy danych list i abonentów (630) Wysyłanie plików (630) Wysyłanie wiadomości z załącznikami (631) Przegląd rozwiązania (631) Konfiguracja bazy danych (633) Architektura skryptu (635) Implementacja logowania (641) Tworzenie nowego konta (641) Logowanie (643) Implementacja funkcji użytkownika (645) Przeglądanie list (646) Przeglądanie informacji na temat listy (650) Przeglądanie archiwum listy (652) Zapisywanie i wypisywanie (653) Zmiana konfiguracji konta (654) Zmiana hasła (654) Wylogowanie (656) Implementacja funkcji administratora (656) Tworzenie nowej listy (657) Wysyłanie nowych wiadomości (658) Obsługa wysyłania wielu plików (661) Podgląd wiadomości (664) Rozsyłanie wiadomości (665) Rozwijanie projektu (670) W następnym rozdziale (670) Rozdział 31. Tworzenie forum WWW (671) Proces (671) Składniki rozwiązania (672) Przegląd rozwiązania (673) Projektowanie bazy danych (674) Przeglądanie drzewa artykułów (676) Rozwijanie i zwijanie (678) Wyświetlanie artykułów (680) Korzystanie z klasy wezel_drzewa (681) Przeglądanie pojedynczych artykułów (687) Dodawanie nowych artykułów (688) Rozszerzenia (694) Wykorzystanie istniejącego systemu (694) W następnym rozdziale (694) Rozdział 32. Tworzenie dokumentów spersonalizowanych w formacie PDF (695) Opis projektu (695) Ocena formatów dokumentów (696) Składniki rozwiązania (700) System pytań i odpowiedzi (700) Oprogramowanie generujące dokumenty (700) Przegląd rozwiązania (703) Zadawanie pytań (704) Ocena odpowiedzi (705) Tworzenie certyfikatu RTF (707) Tworzenie certyfikatu PDF z szablonu (710) Generowanie dokumentu PDF za pomocą PDFlib (713) Skrypt "Witaj, świecie" dla PDFlib (713) Tworzenie certyfikatu za pomocą PDFlib (717) Problemy związane z nagłówkami (723) Rozwijanie projektu (724) W następnym rozdziale (724) Rozdział 33. Korzystanie z usług sieciowych za pomocą XML i SOAP (725) Opis projektu: korzystanie z języka XML i usług sieciowych (725) Podstawy XML (726) Podstawy usług sieciowych (729) Składniki rozwiązania (730) Korzystanie z interfejsu usług sieciowych Amazon.com (730) Wczytywanie dokumentów XML: odpowiedzi REST (731) Korzystanie z SOAP za pomocą PHP (732) Buforowanie (732) Opis rozwiązania (732) Aplikacja główna (734) Wyświetlanie listy książek z danej kategorii (742) Tworzenie obiektu klasy WynikiWyszukiwania (743) Korzystanie z REST do wykonywania żądań i odczytywania wyników (750) Korzystanie z protokołu SOAP do wykonywania żądania i odczytywania wyniku (755) Buforowanie danych pochodzących z żądania (756) Konstrukcja koszyka na zakupy (758) Przejście do kasy na witrynie Amazon.com (761) Instalacja kodu źródłowego (762) Kierunki rozwoju (762) Literatura (762) Rozdział 34. Tworzenie aplikacji Web 2.0 z wykorzystaniem technologii Ajax (763) Czym jest technologia Ajax? (764) Żądania i odpowiedzi HTTP (764) DHTML i XML (765) Kaskadowe arkusze stylów (CSS) (766) Skrypty działające po stronie klienta (767) Skrypty działające po stronie serwera (768) XML i XSLT (768) Podstawy technologii Ajax (768) Obiekt XMLHTTPRequest (768) Komunikowanie się z serwerem (770) Przetwarzanie odpowiedzi serwera (772) Połączenie wszystkich elementów aplikacji (773) Dodanie nowych elementów do wcześniejszych projektów (775) Dodanie elementów Ajaksa do witryny ZakładkaPHP (777) Źródła dodatkowych informacji (788) Dodatkowe informacje na temat Document Object Model (DOM) (789) Biblioteki JavaScript dla aplikacji Ajax (789) Witryny internetowe przeznaczone dla programistów Ajax (790) Dodatki (791) Dodatek A: Instalacja PHP i MySQL (793) Instalacja Apache, PHP i MySQL w systemie UNIX (794) Instalacja przy użyciu binariów (794) Instalacja przy użyciu kodów źródłowych (794) Plik httpd.conf - informacje końcowe (800) Czy obsługa PHP działa poprawnie? (800) Czy SSL działa poprawnie? (801) Instalacja Apache, PHP i MySQL w systemie Windows (802) Instalacja MySQL w systemie Windows (803) Instalacja serwera Apache w systemie Windows (804) Instalacja PHP w systemie Windows (806) Instalowanie PEAR (808) Inne konfiguracje (809) Dodatek B: Zasoby internetowe (811) Zasoby poświęcone PHP (811) Zasoby poświęcone MySQL i SQL (813) Zasoby poświęcone serwerowi Apache (813) Zasoby poświęcone tworzeniu stron WWW (814) Skorowidz (815)

Sklep: Księgarnia-Techniczna.com

Sieci komputerowe. Biblia - Barrie Sosinsky Helion

Informatyka > Sieci komputerowe

Wszystko, co chcesz wiedzieć o sieciach komputerowych! Jak zaprojektować sieć komputerową? Jak zapewnić bezpieczeństwo sieci komputerowej? Jak zestawić bezpieczne połączenie VPN? Nadeszły czasy, w których komputer niepodłączony do sieci komputerowej nie ma prawa bytu. Dostęp do dokumentów, kont bankowych, stron WWW, drukarek sieciowych wymaga wiarygodnej, bezpiecznej i szybkiej infrastruktury. Ilość danych przesyłanych w każdej sekundzie stanowi nie lada wyzwanie dla administratorów. Muszą oni zagwarantować, że wszystkie dotrą do miejsca przeznaczenia w ściśle określonym czasie. Jak nad tym zapanować? Jak zapewnić poprawne działanie sieci komputerowych - zarówno tych małych, jak i dużych? Na te i wiele innych pytań odpowiada ten podręcznik. Stanowi on kompendium wiedzy na temat wszystkich zagadnień związanych z sieciami komputerowymi. Dzięki niemu dowiesz się, na jakiej zasadzie działają sieci, jaka jest ich architektura oraz jak zapewnić połączenie pomiędzy dwoma punktami. Ponadto poznasz dostępne serwery, systemy sieciowe oraz protokoły pozwalające na działanie takich usług, jak poczta, strony WWW czy usługi DNS. W trakcie lektury nauczysz się zasad adresacji IPv4 oraz IPv6, a także konfiguracji protokołów routingu, firewalla oraz usługi VPN. To tylko niektóre z zagadnień poruszanych w tej niezwykłej książce, która powinna znaleźć się na półce każdego administratora sieci komputerowych oraz studenta informatyki. Topologie sieci Stos protokołów sieciowych Projektowanie sieci Sporządzanie map sieci oraz zbieranie informacji na ich temat Systemy sieciowe oraz serwery Interfejsy sieciowe - interfejsy fizyczne, logiczne, konfiguracja Media transmisyjne Routing, protokoły i ich konfiguracja Sieci TOR Tworzenie sieci domowej Sieci szkieletowe i rozległe WAN Sieci bezprzewodowe Dostępne anteny oraz zasady ich doboru Udostępnianie pamięci masowych w sieci: SAN, NAS Zestawianie łączy o dużej szybkości Protokoły internetowe Usługi rozwiązujące nazwy Usługi katalogowe Udostępnianie plików, drukarek Buforowanie Protokół HTTP Poczta elektroniczna Telefonia internetowa VoIP Bezpieczeństwo sieci komputerowych Bezpieczne połączenia VPN Dostęp zdalny Obowiązkowa pozycja dla każdego administratora sieci komputerowej! O autorze (19) Wprowadzenie (21) Część I: Podstawy sieci (25) Rozdział 1. Wprowadzenie do sieci (27) Definiowanie sieci komputerowej (28) Rodzaje sieci (30) Rodzaje transmisji danych (31) Komunikacja punkt-punkt (31) Komunikacja rozgłoszeniowa (32) Topologie (33) Topologie fizyczne (33) Topologie hybrydowe (39) Topologie logiczne (40) Podsumowanie (42) Rozdział 2. Stos protokołów sieciowych (43) Organizacje opracowujące standardy (44) Model odniesienia OSI (45) Komunikacja między warstwami (46) Warstwa fizyczna (50) Warstwa łącza danych (51) Warstwa sieciowa (52) Warstwa transportowa (53) Warstwa sesji (53) Warstwa prezentacji (54) Warstwa aplikacji (54) Model odniesienia TCP/IP (55) Porównanie modeli odniesienia OSI i TCP/IP (56) Podsumowanie (57) Rozdział 3. Architektura i projektowanie sieci (59) Architektura sieci i topologia (60) Komunikacja punkt-punkt (61) Sieci przełączane i pakietowe (69) Magistrale (70) Segmenty sieci (71) Domeny kolizyjne (72) Wytłumianie sygnału (74) Punkty przyłączeniowe (74) Sieci jednostek równorzędnych (peer-to-peer) (77) Sieci klient-serwer (79) Sieci wielowarstwowe (80) Uproszczony klient-serwer (82) Serwer terminali (82) Sieci X Window (83) Podsumowanie (84) Rozdział 4. Zbieranie informacji o sieci i sporządzanie map sieci (85) Zbieranie informacji o sieci (86) Publikowanie informacji o węźle (90) Przeglądanie (91) Odpytywanie (93) Połączenia (94) Prosty protokół zarządzania siecią (96) Oprzyrządowanie do zarządzania systemem Windows (101) Sporządzanie mapy sieci (102) Podsumowanie (104) Rozdział 5. Szerokość pasma i przepustowość (105) Szerokość pasma i pojemność systemu (106) Koraliki w rurze z syropem (106) Teoria sygnałów (107) Szerokość pasma (111) Teoria próbkowania (112) Multipleksacja (115) Multipleksacja z podziałem czasu (115) Multipleksacja z podziałem częstotliwości (117) Inne techniki multipleksacji (118) Sterowanie przepływem (119) Inżynieria ruchu (121) Kształtowanie ruchu (121) Algorytm cieknącego wiadra (122) Algorytm wiadra z żetonami (123) Jakość usługi (124) Podsumowanie (126) Część II: Sprzęt (127) Rozdział 6. Serwery i systemy sieciowe (129) Rodzaje serwerów sieciowych (130) Pojemność i obciążenie (133) Trzy metody działania (133) Metodologia prac projektowych (134) Skalowanie serwerów i systemów sieciowych (139) Definiowanie poziomów usług (139) Szacowanie wydajności (143) Rozbudowa serwerów (153) Podsumowanie (155) Rozdział 7. Interfejsy sieciowe (157) Czym jest interfejs sieciowy? (157) Fizyczne interfejsy sieciowe (158) Logiczne interfejsy sieciowe (159) Adresy sieciowe (161) Adresy fizyczne (161) Konfiguracja interfejsów sieciowych (162) Powiązania i dostawcy (165) Izolacja i routing (168) Izolacja fizyczna (168) Izolacja protokołów (170) Magistrale komunikacyjne kart sieciowych (170) Przykładowa karta sieciowa (172) Sterowniki sieciowe (173) Podsumowanie (174) Rozdział 8. Media transmisyjne (177) Media kablowe (177) Przygotowanie okablowania (178) Skrętka (180) Kable współosiowe (182) Okablowanie sieci Ethernet (184) Kable optyczne (187) Łączność bezprzewodowa (196) Promieniowanie elektromagnetyczne (196) Informacja i transmisja (199) Połączenia bezprzewodowe (201) Podsumowanie (203) Rozdział 9. Routing, przełączanie i mostkowanie (205) Przełączanie obwodów i pakietów (205) Urządzenia warstw 1. i 2. (209) Koncentratory pasywne (209) Regeneratory (210) Przełączniki (211) Mosty (212) Routery (215) Warstwa sterująca (217) Warstwa przełączania (217) Topologie routingu (219) Metody optymalizacji (221) Algorytm wektora odległości (221) Algorytmy stanu łącza (226) Algorytm wektora ścieżki (229) Protokół drzewa rozpinającego (232) Routery cebulowe (242) Sieci Tor (244) Jednostki klienckie Tor (244) Ukryte usługi (245) Bramy (247) Podsumowanie (247) Część III: Rodzaje sieci (249) Rozdział 10. Sieci domowe (251) Elementy sieci domowej (252) Połączenia szerokopasmowe (253) Połączenia bezprzewodowe (257) Połączenia stałe (258) Ethernet (258) Linie telefoniczne (259) Zasilanie przez Ethernet (262) Technologia HomePlug (262) Serwery sieci domowych (268) Podsumowanie (269) Rozdział 11. Sieci peer-to-peer i osobiste sieci LAN (271) Sieci peer-to-peer (272) Czyste sieci P2P (273) Systemy hybrydowe (276) Sieci przyjacielskie (280) Magistrale (281) Uniwersalna magistrala szeregowa (282) FireWire (285) Bluetooth (287) Połączenia (288) Profile (290) Podsumowanie (290) Rozdział 12. Tworzenie sieci lokalnych (293) Wprowadzenie (294) Standardy sieci LAN (295) Kanały rozgłoszeniowe (298) Ethernet (300) Ramki protokołu Ethernet (303) Protokół CSMA/CD (307) Transmisja w trybie pełnodupleksowym (dwukierunkowym) (310) Sieci Token Ring (310) Sieci FDDI (314) Sieci wykorzystywane w automatyce (318) Standard X10 i automatyka domowa (319) Systemy sterowania procesami (324) Podsumowanie (333) Rozdział 13. Sieci szkieletowe i rozległe WAN (335) Sieci rozległe WAN (336) Sieci z komutacją obwodów (337) Sieć telekomunikacyjna PSTN (339) ISDN (341) DSL (342) Sieć telewizji kablowej (346) Łącza T i E (346) Sieci SONET/SDH (348) Architektura SONET/SDH (349) Ramkowanie (350) Protokół PoS (Packet over SONET/SDH) (353) Sieci pakietowe (354) Sieci X.25 (355) Technologia SMDS (356) Technologia ATM (357) Frame Relay (359) Protokół MPLS (360) Sieci Internet i Internet2 (361) Punkty wymiany ruchu internetowego (361) Internet2 (363) Podsumowanie (364) Rozdział 14. Sieci bezprzewodowe (365) Sieci bezprzewodowe (366) Sieci Wi-Fi (367) Standardy grupy IEEE 802.11x (368) Standard 802.11 (370) Standard 802.11y (372) Modulacja (373) Protokół 802.11 (380) Punkty dostępu i bramy (385) Regeneratory i mosty (386) Tryb Wireless Distribution System (388) Routery i bramy bezprzewodowe (390) Konfiguracja routera (391) Aktualizacja routera (392) Sieć bezprzewodowa laptopów XO (393) Anteny (395) Charakterystyka anteny (396) Anteny inteligentne (398) Oprogramowanie wspierające sieci bezprzewodowe (399) Bezpieczeństwo (402) Szyfrowanie WEP (402) Szyfrowanie WPA (404) Podsumowanie (406) Rozdział 15. Sieć pamięci masowej (407) Potrzeba utworzenia sieci pamięci masowej (408) Różne typy sieci pamięci masowej (409) SAN kontra NAS (410) Koncepcja Business Continuance Volumes (411) Wirtualizacja pamięci masowej (412) Model współdzielonej sieci pamięci masowej (414) Współdzielone taśmy (415) Domena pamięci masowej (420) Agregacja (421) Modele urządzeń (422) Sieci Fibre Channel (425) Standardy sieci Fibre Channel (426) Oznaczenia portów (427) Protokół Fibre Channel Protocol (428) Fibre Channel z pętlą arbitrażową (430) Sieć Fibre Channel Switched fabrics (431) Technologie pamięci masowej z zastosowaniem IP (433) Protokół iSCSI (435) Fibre Channel over IP (436) Protokół Internet Fibre Channel Protocol (438) Zarządzanie siecią Storage Area Network (438) Protokół Internet Storage Name Service (439) Podsumowanie (440) Rozdział 16. Łącza o dużej szybkości (441) Wydajne systemy obliczeniowe (442) Poza gigabitowy Ethernet (443) 10GBase-T (445) Przetwarzanie stosu TCP bez użycia procesora (445) Sieci Zero Copy Network (448) Virtual Interface Architecture (449) InfiniBand (451) Klastry sieciowe (453) Równoważenie obciążenia (455) Systemy przetwarzania sieciowego (457) Podsumowanie (459) Część IV: Sieci TCP/IP (461) Rozdział 17. Internetowy protokół transportowy (463) Transmission Control Protocol (464) Struktura pakietu (465) Pola nagłówka (466) Flagi (466) Pole sumy kontrolnej (467) Pola kontrolne (468) Pole danych (468) Operacje protokołu (469) Połączenia (472) Kontrola przepływu (473) Przesuwające się okna (473) Kontrola przeciążenia sieci (473) Multipleksowanie (474) Protokół User Datagram Protocol (475) Porty (477) Problemy z TCP (481) Podsumowanie (482) Rozdział 18. Protokoły internetowe (485) Ogólny opis protokołu IP (486) Protokół Internet Protocol Version 4 (IPv4) (487) Adresowanie IPv4 (488) Tworzenie podsieci (504) Ustawianie adresu IP (505) Adresowanie statyczne (507) Adresowanie dynamiczne (508) Dynamic Host Configuration Protocol (508) Konfiguracja (509) Zabezpieczanie DHCP (510) Protokół Bootstrap (510) Protokół Internet Control Message Protocol (511) IPv6 (Internet Protocol Version 6) (514) Adresowanie IPv6 (516) Datagramy IPv6 (523) Protokół IPv6 Neighbor Discovery (524) ICMPv6 (525) Podsumowanie (526) Rozdział 19. Usługi określania nazw (527) Plik HOSTS (528) Protokół Address Resolution Protocol (ARP) (531) Żądania ARP (531) Protokół Reverse Address Resolution Protocol (532) Przeglądanie bufora ARP (533) Podstawowy system wejścia-wyjścia sieci (534) Windows Internet Name Service (535) Domain Name System (536) Żądania DNS (537) Topologia DNS (539) Rekordy zasobów (540) Określanie nazw kontra usługi katalogowe (544) Podsumowanie (545) Część V: Aplikacje i usługi (547) Rozdział 20. Sieciowe systemy operacyjne (549) Co to jest sieciowy system operacyjny? (550) Protokoły i usługi (551) Sieciowy system operacyjny - ogólny kontra specjalnego przeznaczenia (551) Sieciowe systemy operacyjne i oprogramowanie (552) Unix (554) POSIX (556) Architektura STREAMS i gniazda (557) Single UNIX specification (558) Linux (559) Dystrybucje (560) Solaris (561) Novell NetWare oraz Open Enterprise Server (563) Windows Server (564) Podsumowanie (566) Rozdział 21. Usługi domen i katalogowe (567) Usługi katalogowe i domeny (568) Banyan VINES (569) Typy domen (570) Wzajemna współpraca (571) Serwery domen (571) Usługi katalogowe (572) Synchronizacja i replikacja (573) Jednokrotne logowanie (574) Przestrzenie nazw (575) Zarządzanie polityką (576) Kontrola dostępu bazująca na roli (580) Zarządzanie tożsamością (581) X.500 oraz LDAP (582) Network Information Service (583) Serwery LDAP (584) LDAP Data Interchange Format (584) Novell eDirectory (585) Nazwa wyróżniająca (586) Microsoft Active Directory (587) Replikacja (590) Podsumowanie (591) Rozdział 22. Usługi plików i buforowanie (593) Network Attached Storage (594) Funkcje NAS (595) NAS kontra SAN (597) Sieciowe bufory plików (597) Protokoły sieciowych systemów plików (598) Network File System (599) Server Message Block/Common Internet File System (600) Samba (602) Bezpieczeństwo Samby (603) Określanie nazw w serwerze Samba i przeglądanie udziałów (603) Samba w Ubuntu (604) Distributed File System (606) Podsumowanie (609) Rozdział 23. Usługi sieciowe (611) Protokół HyperText Transfer Protocol (612) Żądania HTTP (613) Kody stanów HTTP (615) Statyczne kontra dynamiczne strony internetowe (619) Usługi sieciowe (620) Architektura oparta na usługach (622) Podsumowanie (624) Rozdział 24. Protokoły poczty elektronicznej (625) Trzy główne protokoły (626) Przegląd poczty elektronicznej (626) Technologia push e-mail (628) Wiadomości w częściach (628) Simple Mail Transfer Protocol (630) Typy MIME (631) Protokół Post Office Protocol (636) Klienty poczty Webmail (637) Protokół Internet Message Access Protocol (637) Serwery poczty (638) Konfiguracja klienta poczty (639) Podsumowanie (642) Rozdział 25. Strumieniowanie multimediów (643) W jaki sposób działa strumieniowanie? (644) Strumieniowanie kontra pobieranie progresywne (644) Emisja pojedyncza kontra multiemisja (648) Protokoły strumieniowania (650) Protokół Real-Time Streaming Protocol (650) Protokół Real-Time Transport Protocol (651) Protokół Real-Time Control Protocol (653) Język Synchronized Markup Integration Language (654) Kodowanie (655) Serwery strumieniowania (658) Formaty strumieniowanych plików (659) Odtwarzacze (661) Flash (662) Silverlight (663) Podsumowanie (664) Rozdział 26. Telefonia cyfrowa i VoIP (665) Telefonia cyfrowa (666) Systemy PBX (667) Asterisk (668) Oprogramowanie Cisco Unified Communications Manager (669) Microsoft Response Point (669) Technologia VoIP (671) Adaptery ATA (672) Telefony VoIP (674) Protokoły VoIP (675) System integracji telefonu z komputerem (678) Wideotelefonia (679) Mobile VoIP (680) Kamery internetowe (681) Podsumowanie (682) Część VI: Bezpieczeństwo w sieci (685) Rozdział 27. Usługi i protokoły bezpieczeństwa (687) Ogólny opis bezpieczeństwa sieci (688) Luki w zabezpieczeniach sieci (688) Baza danych National Vulnerability Database (690) Miejsca ataku (691) Reguły tworzenia bezpiecznej sieci (694) Technologie NLA oraz NAP (696) Bezpieczne protokoły w internecie (698) IPsec (699) Zestaw protokołów Transport Layer Security (702) Protokół HTTPS (703) Szyfrowanie i kryptografia (705) Atak siłowy i ignorancja (706) Algorytmy klucza symetrycznego (708) Algorytmy asymetryczne, czyli algorytmy klucza publicznego (711) Kerberos (712) Podsumowanie (715) Rozdział 28. Zapory sieciowe, bramy i serwery proxy (717) Zapory sieciowe (718) Funkcje zapory sieciowej (718) Strefy sieciowe (725) Filtry bezstanowe (727) Filtry stanu (727) Filtry aplikacji (730) Domyślnie odmawiaj (731) Mechanizm NAT (732) Serwery proxy (735) Przezroczyste serwery proxy i przynęty (738) Serwery odwrotnego proxy (738) Podsumowanie (740) Rozdział 29. Sieci VPN (741) Technologie VPN (742) Rodzaje VPN (742) Łącza VPN (743) Topologie połączeń między lokacjami (745) Urządzenia w sieci VPN (746) Oprogramowanie VPN (747) Szyfrowanie (752) Tunelowanie (753) Protokoły tunelowania (754) Protokół Generic Routing Encapsulation (754) Tunel IPsec (754) TLS/SSL (755) Tunelowanie punkt-punkt (755) Podsumowanie (756) Część VII: Diagnostyka i zarządzanie siecią (759) Rozdział 30. Zarządzanie siecią (761) Znaczenie zarządzania siecią (762) FCAPS (762) Zarządzanie usterkami (764) Zarządzanie konfiguracją (769) Zarządzanie rozliczeniami i administracja (778) Zarządzanie wydajnością (779) Zarządzanie bezpieczeństwem (782) Kategorie oprogramowania do zarządzania siecią (783) Platformy sieciowe (784) Podsumowanie (787) Rozdział 31. Polecenia diagnostyczne sieci (789) Diagnostyka sieci (790) Polecenia sieciowe (790) Narzędzia wiersza poleceń (790) Powłoki sieciowe (807) Powłoka Windows NetShell (807) Sesje Telnet (814) PowerShell (815) Podsumowanie (826) Rozdział 32. Dostęp zdalny (827) Dostęp zdalny (828) Protokoły połączenia zdalnego (829) Usługi dostępu zdalnego (830) Pulpit zdalny (831) Serwery RADIUS (834) Sesje RADIUS (836) Roaming RADIUS (837) Protokół Diameter (838) Podsumowanie (840) Dodatek A: Przypisania portów TCP - UDP (841) Skorowidz (863)

Sklep: Księgarnia-Techniczna.com

AP TP-LINK CPE510 TP-LINK

SERWERY I SIECI > Sieci bezprzewodowe > punkty dostępowe

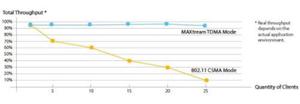

TP-LINK CPE510 OUTDOOR 5GHZ 13DBI 300MBPS AP NAJWAŻNIEJSZE CECHY Wbudowana kierunkowa antena MIMO 2x2 o wzmocnieniu 13dBi Regulowana moc nadajnika System zoptymalizowany pod kątem transmisji na długie dystanse Technologia TP-LINK Pharos MAXtream TDMA poprawia wydajność przesyłu danych i zmniejsza opóźnienia w transmisji do zastosowań w połączeniach typu punkt-wielopunkt Centralny system zarządzania - Pharos Control Tryby pracy Access Point / Client / Repeater / AP Router / WISP Odporna na warunki środowiskowe obudowa z certyfikatem wodoodporności IPX5 Dwa porty Ethernet oraz terminal uziemiający Ochrona przed wyładowaniami elektrostatycznymi 15KV, ochrona przed wyładowaniami atmosferycznymi 6000V Dołączony adapter Pasywnego PoE pozwala na zasilenie urządzenia oddalonego do 60 metrów oraz na jego zdalny reset Obsługuje zabezpieczenia: WEP, WPA/WPA2, WPA-PSK/WPA2-PSK Wybór pasma: 5/10/20/40MHz Monitor przepustowości, analiza spektrum, tester prędkości oraz narządzie ping Kontrola kierunku anteny ze wskaźnikami jakości sygnału poprzez interfejs webowy ZASTOSOWANIE PRODUKTU Zewnętrzne urządzenie CPE 5GHz 300Mbps, CPE510 zostało stworzone w celu zapewnienia efektywnego rozwiązania dla zewnętrznych sieci bezprzewodowych. Dzięki centralnemu systemowi zarządzania idealnie sprawdza się w połączeniach WiFi punkt-punkt oraz punkt-wielopunkt. Profesjonalne osiągi połączone z łatwością użytkowania sprawiają, że CPE510 jest świetnym wyborem zarówno dla klientów biznesowych jak i do zastosowań domowych. BIZNESOWE ROZWIĄZANIA SPRZĘTOWE Dzięki chpisetom Qualcomm Atheros, antenom o wysokim zysku, wysokiej jakości materiałom, specjalnie zaprojektowanej obudowie oraz zasilaniu PoE, CPE510 może pracować w praktycznie każdych warunkach, przy temperaturach -30 (-22 ) to +70 (158 ). ZAAWANSOWANY SYSTEM ANTEN Wbudowane, podwójnie spolaryzowane anteny wysokim zysku pozwalają na zwiększenie zasięgu transmisji i zmniejszenie zakłóceń sygnału. WYSOKA CZUŁOŚĆ I MOC NADAJNIKA Zaawansowany nadajnik o wysokiej mocy Tx (do 27dBm/500mw) oraz wysokiej czułości Rx (do -95dBm) pozwala przełamać bariery zasięgu tradycyjnych transmisji WiFi. ZAPROJEKTOWANY DO PRACY W TRUDNYCH WARUNKACH CPN510 został zaprojektowany tak, by móc pracować w trudnym środowisku, nawet w najbardziej niesprzyjających warunkach klimatycznych.Wodoodporna ObudowaWodoodporna obudowa i duża odporność na wysokie i niskie temperatury (-30°C~70°C) umożliwia pracę punktu dostępowego w różnych warunkach pogodowych, w śniegu, słońcu, deszczu i na wietrze.Specjalna ochrona wyładowaniami atmosferycznymi oraz elektrostatycznymi.Poza terminalem uziemiającym, CPE510 pozwala na zapobieganie wyładowaniom elektrostatycznym poprzez adapter PoE oraz kabel Ethernet z uziemieniem. Wbudowane systemy ochrony przed wyładowaniami elektrostatycznymi - 15KV - oraz ochrony przed wyładowaniami atmosferycznymi - 6000V - zapobiegają przepięciom wywołanym przez burze i zapewniają bezawaryjne funkcjonowanie urządzenia. TECHNOLOGIA TP-LINK MAXTREAM TDMA Wraz z rozrastaniem się sieci, konkurencją ze strony innych sieci bezprzewodowych oraz kolizjami pomiędzy CPE a innymi nadajnikami zmniejsza się przepustowość sieci. Aby temu zapobiec, CPE510 korzysta z technologii TP-LINK MAXtream TDMA. TRANSMISJA BEZPRZEWODOWA 15KM+ Zaprojektowany specjalnie do zastosowań zewnętrznych, CPE510 pozwala na transmisję bezprzewodową na dużych odległościach. PHAROS CONTROL - CENTRALNY SYSTEM ZARZĄDZANIA Pharos Control to oprogramowania pozwalające na zarządzanie wszystkimi punktami dostępowymi CPE510 w sieci z jednego komputera. Funkcje takie jak wykrywanie urządzeń, monitor statusu, aktualizacja oprogramowania oraz zarządzania siecią mogą być obsługiwane za pomocą programu Pharos Control. PharOS Przyjazny użytkownikowi, webowy system zarządzania pozwala na dostęp do bardziej szczegółowych ustawień urządzenia. SPECYFIKACJA TECHNICZNA CECHY SPRZĘTOWE : Procesor : Procesor Qualcomm Atheros Enterprise AR9350B 560MHz, MIPS 74Kc Pamięć : 64MB DDR2 RAM, 8MB Flash Porty : 1 ekranowany port RJ45 10/100Mbps (LAN0, PoE) 1 ekranowany port RJ45 10/100Mbps (LAN1, PoE Passthrough) 1 Terminal Uziemiający 1 Przycisk Reset Wymiary (S x G x W) : 224 x 79 x 60 mm Typ anteny : Wbudowana, podwójnie spolaryzowana antena kierunkowa 13dBi 2x2 Szerokość wiązki: 45° (w płaszczyźnie H) / 30° (w płaszczyźnie E) Ochrona : Ochrona przed wyładowaniami elektrostatycznymi 15KV Ochrona przed wyładowaniami atmosferycznymi 6000V Pobór prądu : Maks. 13 Watów Uwaga: Przy użyciu pasywnego PoE, zużycie mocy może być większe w zależności od długości kabla Zasilanie : Pasywne PoE przez LAN0 (+4,5pinowe; -7,8pinowe) Napięcie: 16-27VDC Obudowa : Odporny plastik ASA Certyfikat wodoodporności IPX5 WŁAŚCIWOŚCI TRANSMISJI BEZPRZEWODOWEJ : Standardy bezprzewodowe : IEEE 802.11a/n (przy włączonym Pharos MAXtream) Opatentowane protokoły : Tryb TDMA(przy włączonym Pharos MAXtream) Prędkość sieci bezprzewodowej : Do 300Mbps (40MHz, Dynamicznie) Do 144.4Mbps (20MHz, Dynamicznie) Do 72.2Mbps (10MHz, Dynamicznie) Do 36.1Mbps (5MHz, Dynamicznie) Częstotliwość pracy : 5.15~5.85GHz Uwaga: Dostępne częstotliwości mogą się różnić w zależności od wybranego regionu Czułość odbiornika : Array Moc transmisji : 27dBm/500mw (Możliwość zmiany mocy z dokładnością do 1dBm) Uwaga: Maksymalna moc transmisji może się różnić w zależności od wybranego regionu FUNKCJE OPROGRAMOWNIA : Konfiguracja sieci bezprzewodowej : Technologia Pharos MAXtream TDMA Tryby 802.11a/n Szerokość kanału: 5/10/20/40MHz Automatyczny wybór kanału Kontrola siły transmisji Dynamiczny wybór częstotliwości (DFS) Włączanie/Wyłączanie WDS Zabezpieczenia: WPA/WPA2, WPA-PSK/WPA2-PSK (AES/TKIP), 64/128/152-bit WEP Włączanie/Wyłączanie Rozgłaszania SSID Multi-SSID z tagowaniem VLAN (tylko w trybie AP) Ustawienia Distance/ACK Timeout Filtrowanie po adresach MAC Zaawansowane ustawienia WiFi: Interwał Beacon/Próg RTS/Próg fragmentacji/Interwał DTIM /Izolacja AP/Krótki GI/Multimedia Wi-Fi Zarządzanie : Wykrywanie i zarządzanie urządzeniami przez aplikację Pharos Control Zarządzanie webowe przez HTTP/HTTPS Log Systemowy Agent SNMP(v2c) Ping Watch Dog Dynamiczny DDNS Serwer SSH Narządzia systemowe : Wskaźniki jakości sygnału bezprzewodowego: Siła sygnału/Szum/CCQ transmisji/Procesor/Pamięć Monitory: Przepustowość/Stacje/Interfejsy/ARP/Trasy/WAN/DHCP Analiza spektrum Speed Test Ping Traceroute Optymalizacje systemu : IGMP Snooping/Proxy zoptymalizowane dla aplikacji multicast Sprzętowy watch dog WŁAŚCIWOŚCI ADAPTERA POE : Certyfikaty : CE/FCC/UL/IC/GS/PSB/C-tick/SAA/S-Mark/KC-mark Napięcie na wejściu : 100VA~240VAC @ 50Hz~60Hz Porty : 1 wtyk zasilania z uziemieniem 1 ekranowany port RJ45 10/100Mbps (Zasilanie + Dane) 1 ekranowany port RJ45 10/100Mbps (Dane) Prąd na wejściu : Maksymalnie 0.8A @ 100VAC Prąd na wyjściu : 24VDC(+4,5pinowe; -7,8pinowe) Przyciski : Przycisk zdalnego resetu Stan diód LED : 0~0.8A: Zielony 0.8A~1.0A: Czerwony Wejście : 100-240VAC, 50/60Hz Wydajność : >80% Wyjście : 24VDC, 1.0A +4, 5pinowe; -7, 8pinowe. (Zasilanie PoE, zasięg do 60 metrów) Wymiary (S x G x W) : 110x57x33.5mm INNE : Certyfikaty : CE, FCC, RoHS, IPX5 Zawartość opakowania : Urządzenie CPE510 Pasywny adapter PoE 24V 1A Paski do montażu Przewód zasilający Skrócona instrukcja obsługi Wymagania systemowe : Microsoft Windows 98SE, NT, 2000, XP, Vista

Sklep: VirtualEye

AP TP-LINK CPE210 TP-LINK

SERWERY I SIECI > Sieci bezprzewodowe > punkty dostępowe

TP-LINK CPE210 OUTDOOR 2,4GHZ 300MBPS MOST Wbudowana kierunkowa antena MIMO 2x2 o wzmocnieniu 9dBi Regulowana moc nadajnika System zoptymalizowany pod kątem transmisji na długie dystanse Technologia TP-LINK Pharos MAXtream TDMA poprawia wydajność przesyłu danych i zmniejsza opóźnienia w transmisji do zastosowań w połączeniach typu punkt-wielopunkt Centralny system zarządzania - Pharos Control Tryby pracy Access Point / Client / Repeater / AP Router / WISP Odporna na warunki środowiskowe obudowa z certyfikatem wodoodporności IPX5 Dwa porty Ethernet oraz terminal uziemiający Ochrona przed wyładowaniami elektrostatycznymi 15KV, ochrona przed wyładowaniami atmosferycznymi 6000V Dołączony adapter Pasywnego PoE pozwala na zasilenie uzrądzenia oddalonego do 60 metrów oraz na jego zdalny reset Obsługuje zabezpieczenia: WEP, WPA/WPA2, WPA-PSK/WPA2-PSK Wybór pasma: 5/10/20/40MHz Monitor przepustowości, analiza spektrum, tester prędkości oraz narzędzie ping Kontrola kierunku anteny ze wskaźnikami jakości sygnału poprzez interfejs webowy ZASTOSOWANIE PRODUKTU Zewnętrzne urządzenie CPE 2,4GHz 300Mbps, CPE210 zostało stworzone w celu zapewnienia efektywnego rozwiązania dla zewnętrznych sieci bezprzewodowych. Dzięki centralnemu systemowi zarządzania idealnie sprawdza się w połączeniach WiFi punkt-punkt oraz punkt-wielopunkt. Profesjonalne osiągi połączone z łatwością użytkowania sprawiają, że CPE210 jest świetnym wyborem zarówno dla klientów biznesowych, jak i do zastosowań domowych. BIZNESOWE ROZWIĄZANIA SPRZĘTOWE Dzięki chpisetom Qualcomm Atheros, antenom o wysokim zysku, wysokiej jakości materiałom, specjalnie zaprojektowanej obudowie oraz zasilaniu PoE, CPE210 może pracować praktycznie w każdych warunkach, przy temperaturach od -30 (-22 ) do +70 (158 ). ZAAWANSOWANY SYSTEM ANTEN Wbudowane, podwójnie spolaryzowane anteny o wysokim zysku pozwalają na zwiększenie zasięgu transmisji i zmniejszenie zakłóceń sygnału. WYSOKA CZUŁOŚĆ I MOC NADAJNIKA Zaawansowany nadajnik o wysokiej mocy Tx (do 27dBm/500mw) oraz wysokiej czułości Rx (do -95dBm) pozwala przełamać bariery zasięgu tradycyjnych transmisji WiFi. ZAPROJEKTOWANY DO PRACY W TRUDNYCH WARUNKACH CPE210 został zaprojektowany tak, by móc pracować w trudnym środowisku, nawet w najbardziej niesprzyjających warunkach klimatycznych.Wodoodporna ObudowaWodoodporna obudowa i duża odporność na wysokie i niskie temperatury (-30°C~70°C) umożliwia pracę punktu dostępowego w różnych warunkach pogodowych, w śniegu, słońcu, deszczu i na wietrze.Specjalna ochrona przed wyładowaniami atmosferycznymi oraz elektrostatycznymi.Poza terminalem uziemiającym, CPE210 pozwala na zapobieganie wyładowaniom elektrostatycznym poprzez adapter PoE oraz kabel Ethernet z uziemieniem. Wbudowane systemy ochrony przed wyładowaniami elektrostatycznymi - 15KV - oraz ochrony przed wyładowaniami atmosferycznymi - 6000V - zapobiegają przepięciom wywołanym przez burze i zapewniają bezawaryjne funkcjonowanie urządzenia. TECHNOLOGIA TP-LINK MAXTREAM TDMA Wraz z rozrastaniem się sieci, konkurencją ze strony innych sieci bezprzewodowych oraz kolizjami pomiędzy CPE a innymi nadajnikami zmniejsza się przepustowość sieci. Aby temu zapobiec, CPE210 korzysta z technologii TP-LINK MAXtream TDMA. TRANSMISJA BEZPRZEWODOWA 5KM+ Zaprojektowany specjalnie do zastosowań zewnętrznych, CPE210 pozwala na transmisję bezprzewodową na dużych odległościach. PHAROS CONTROL - CENTRALNY SYSTEM ZARZĄDZANIA Pharos Control to oprogramowania pozwalające na zarządzanie wszystkimi punktami dostępowymi CPE210 w sieci z jednego komputera. Funkcje takie jak wykrywanie urządzeń, monitorowanie statusu, aktualizacja oprogramowania oraz zarządzanie siecią mogą być obsługiwane za pomocą programu Pharos Control. PharOS Przyjazny użytkownikowi, webowy system zarządzania pozwala na dostęp do bardziej szczegółowych ustawień urządzenia. SPECYFIKACJA TECHNICZNA CECHY SPRZĘTOWE : Procesor : Procesor Qualcomm Atheros 560MHz, MIPS 74Kc Pamięć : 64MB DDR2 RAM, 8MB Flash Porty : 1 ekranowany port Ethernet 10/100Mbps (LAN0, Pasywny PoE) 1 Terminal Uziemiający 1 Przycisk Reset Wymiary (S x G x W) : 224 x 79 x 60 mm Typ anteny : Wbudowana, podwójnie spolaryzowana antena kierunkowa 9dBi 2x2 Szerokość wiązki- 65° (w płaszczyźnie H) / 35° (w płaszczyźnie E) Ochrona : Ochrona przed wyładowaniami elektrostatycznymi 15KV Ochrona przed wyładowaniami atmosferycznymi 6000V Pobór prądu : Maks. 10,5 Watów Uwaga: Przy użyciu pasywnego PoE, zużycie mocy może być większe w zależności od długości kabla Zasilanie : Pasywne PoE przez LAN0 (+4,5pinowe; -7,8pinowe) Napięcie: 16-27VDC Obudowa : Odporny plastik ASA Certyfikat wodoodporności IPX5 WŁAŚCIWOŚCI TRANSMISJI BEZPRZEWODOWEJ : Standardy bezprzewodowe : IEEE 802.11b/g/n (przy włączonym Pharos MAXtream) Opatentowane protokoły : Tryb TDMA(przy włączonym Pharos MAXtream) Prędkość sieci bezprzewodowej : Do 300Mbps (40MHz, Dynamicznie) Do 144.4Mbps (20MHz, Dynamicznie) Do 72.2Mbps (10MHz, Dynamicznie) Do 36.1Mbps (5MHz, Dynamicznie) Częstotliwość pracy : 2,4~2,483GHz Uwaga: Dostępne częstotliwości mogą się różnić w zależności od wybranego regionu Czułość odbiornika : Array Moc transmisji : 27dBm/500mw (Możliwość zmiany mocy z dokładnością do 1dBm) Uwaga: Maksymalna moc transmisji może się różnić w zależności od wybranego regionu FUNKCJE OPROGRAMOWNIA : Konfiguracja sieci bezprzewodowej : Technologia Pharos MAXtream TDMA Tryby 802.11b/g/n Szerokość kanału: 5/10/20/40MHz Automatyczny wybór kanału Kontrola siły transmisji Dynamiczny wybór częstotliwości (DFS) Włączanie/Wyłączanie WDS Zabezpieczenia: WPA/WPA2, WPA-PSK/WPA2-PSK (AES/TKIP), 64/128/152-bit WEP Włączanie/Wyłączanie Rozgłaszania SSID Multi-SSID z tagowaniem VLAN (tylko w trybie AP) Ustawienia Distance/ACK Timeout Filtrowanie po adresach MAC Zaawansowane ustawienia WiFi: Interwał Beacon/Próg RTS/Próg fragmentacji/Interwał DTIM /Izolacja AP/Krótki GI/Multimedia Wi-Fi Zarządzanie : Wykrywanie i zarządzanie urządzeniami przez aplikację Pharos Control Zarządzanie webowe przez HTTP/HTTPS Log Systemowy Agent SNMP(v2c) Ping Watch Dog Dynamiczny DDNS Serwer SSH Narządzia systemowe : Wskaźniki jakości sygnału bezprzewodowego: Siła sygnału/Szum/CCQ transmisji/Procesor/Pamięć Monitory: Przepustowość/Stacje/Interfejsy/ARP/Trasy/WAN/DHCP Analiza spektrum Speed Test Ping Traceroute Optymalizacje systemu : IGMP Snooping/Proxy zoptymalizowane dla aplikacji multicast Sprzętowy watch dog WŁAŚCIWOŚCI ADAPTERA POE : Certyfikaty : CE/FCC/UL/IC/GS/PSB/C-tick/SAA/S-Mark/KC-mark Napięcie na wejściu : 100VA~240VAC @ 50Hz~60Hz Porty : 1 wtyk zasilania z uziemieniem 1 ekranowany port Ethernet 10/100Mbps (Zaislanie + Dane) 1 ekranowany port Ethernet 10/100Mbps (Dane) Prąd na wejściu : Maksymalnie 0.8A @ 100VAC Prąd na wyjściu : 24VDC(+4,5pinowe; -7,8pinowe) Przyciski : Przycisk zdalnego resetu Stan diód LED : 0~0.8A: Zielony 0.8A~1.0A: Czerwony Wejście : 100-240VAC, 50/60Hz Wydajność : >80% Wyjście : 24VDC, 1.0A +4, 5pinowe; -7, 8pinowe. (Zasilanie PoE, zasięg do 60 metrów) Wymiary (S x G x W) : 110x57x33,5mm INNE : Certyfikaty : CE, FCC, RoHS, IPX5 Zawartość opakowania : Urządzenie CPE210 Pasywny adapter PoE 24V 1A Paski do montażu Przewód zasilający Skrócona instrukcja obsługi Wymagania systemowe : Microsoft Windows 98SE, NT, 2000, XP, Vista

Sklep: VirtualEye

Access Point TP-LINK CPE210 TP-Link

Kategorie > Urządzenia sieciowe > Access Point

TP-LINK CPE210 OUTDOOR 2,4GHZ 300MBPS MOST Wbudowana kierunkowa antena MIMO 2x2 o wzmocnieniu 9dBi Regulowana moc nadajnika System zoptymalizowany pod kątem transmisji na długie dystanse Technologia TP-LINK Pharos MAXtream TDMA poprawia wydajność przesyłu danych i zmniejsza opóźnienia w transmisji do zastosowań w połączeniach typu punkt-wielopunkt Centralny system zarządzania - Pharos Control Tryby pracy Access Point / Client / Repeater / AP Router / WISP Odporna na warunki środowiskowe obudowa z certyfikatem wodoodporności IPX5 Dwa porty Ethernet oraz terminal uziemiający Ochrona przed wyładowaniami elektrostatycznymi 15KV, ochrona przed wyładowaniami atmosferycznymi 6000V Dołączony adapter Pasywnego PoE pozwala na zasilenie uzrądzenia oddalonego do 60 metrów oraz na jego zdalny reset Obsługuje zabezpieczenia: WEP, WPA/WPA2, WPA-PSK/WPA2-PSK Wybór pasma: 5/10/20/40MHz Monitor przepustowości, analiza spektrum, tester prędkości oraz narzędzie ping Kontrola kierunku anteny ze wskaźnikami jakości sygnału poprzez interfejs webowy ZASTOSOWANIE PRODUKTU Zewnętrzne urządzenie CPE 2,4GHz 300Mbps, CPE210 zostało stworzone w celu zapewnienia efektywnego rozwiązania dla zewnętrznych sieci bezprzewodowych. Dzięki centralnemu systemowi zarządzania idealnie sprawdza się w połączeniach WiFi punkt-punkt oraz punkt-wielopunkt. Profesjonalne osiągi połączone z łatwością użytkowania sprawiają, że CPE210 jest świetnym wyborem zarówno dla klientów biznesowych, jak i do zastosowań domowych. BIZNESOWE ROZWIĄZANIA SPRZĘTOWE Dzięki chpisetom Qualcomm Atheros, antenom o wysokim zysku, wysokiej jakości materiałom, specjalnie zaprojektowanej obudowie oraz zasilaniu PoE, CPE210 może pracować praktycznie w każdych warunkach, przy temperaturach od -30

Sklep: SklepSaturn

TP-Link TL-ER5120 Load Balance Broadband Router tp-link

Sieci - produkty sieciowe>Switch'e, Hub'y

Opis:Typ routeraxDSLAnnex [Dotyczy wyłącznie ADSL]Nie dotyczyArchitektura sieci (switche)GigabitEthernetPorty we/wy (sieciówka drobna)1 x 10/100/1000 Mbit/s LAN / DMZ , 3 x 10/100/1000 Mbit/s, 1 x Port konsoli (RJ-45), 1 x WAN (RJ-45)Standardy sieciowe802.3, 802.3u, 802.3abPasma (sieci drobne)Nie dotyczyLiczba anten (sieci drobne)BrakAntena (sieci drobne)Nie dotyczyBezpieczeństwoFiltrowanie Filtrowanie adresów MACFiltrowanie adresów URL/słów kluczowychFiltrowanie zawartości stron internetowych (Java, ActiveX, Cookies)Kontrola aplikacji IM, P2P, Web IM, Web SNS, Web Media, protokoły, blokowanie ProxyOchrona przed atakami ARP Wysyłanie pakietów GARPSkanowanie ARP na porcie WAN/LANWiązanie adresów IP i MACOchrona przed atakami sieciowymi Ochrona przed atakami TCP/UDP/ICMP FloodBlokowanie skanowania ruchu TCP (Stealth FIN/Xmas/Null)Blokowanie komend ping na porcie WANPort DMZ 1 zintegrowany (sprzętowy) port DMZFunkcje specjalneDHCP Serwer/klient DHCPRezerwacja adresów przez DHCPKlonowanie adresów MAC Modyfikacja adresy MAC na porcie WAN/LAN/DMZTyp połączenia WAN Dynamic IP, Static IP, PPPoE, PPTP, L2TP, Dual Access, BigPondUstawienia przełącznika Port MirrorRate ControlPort ConfigPort VLANKontrola ruchu Kontrola przepustowości w zależności od adresu IPGwarantowana, limitowana przepustowośćReguły dostępu według harmonogramu czasowegoLimitowanie połączeń sesji w zależności od adresu IPNAT One-to-One NATMulti-nets NATServer wirtualny, DMZ Host, Port Triggering, UPnPFTP/H.323/SIP/IPsec/PPTP ALGRouting Routing statycznyRouting dynamiczny (RIP v1/v2)Równoważenie pasma Inteligentne, równoważone obciążenie pasmaReguły routinguWiązanie protokołówŁącze zapasowe (po upływie danego czasu połączenia)Wykrywanie onlineTryb pracy systemu AT, Non-NAT, Routing klasycznyZasilaniedesc_nbrOprogramowanieUsługi Serwer PPPoEE-BulletinDDNS (Dyndns, No-IP, Peanuthull, Comexe)Wsparcie Zarządzanie poprzez przeglądarkę internetową/konsolę/telnetZdalne zarządzanieZapisywanie i przywracanie bieżącej konfiguracjiSynchronizacja NYPDziennik systemowyWymagania sprzętoweMicrosoft

Sklep: Elbicom

TP-LINK ER5120 router xDSL 1WAN 1DMZ 3WAN/LAN TP-Link

Sieci przewodowe > routery xDSL

Zastosowanie produktu Szerokopasmowy, gigabitowy router z równoważeniem obciążenia pasma TL-ER5120 firmy TP-LINK zapewnia doskonałą jakość przetwarzania danych. Do zaawansowanych funkcji urządzenia można zaliczyć równoważone obciążenie pasma, kontrolę dostępu, blokowanie aplikacji IM/P2P, ochronę przed atakami DoS, kontrolę przepustowości, limity sesji, serwer PPPoE, itd. Router spełnia wymagania małych i średnich przedsiębiorstw, hoteli i innych dużych grup użytkowników wymagających wydajnej i bezpiecznej sieci komputerowej, którą łatwo jest zarządzać. Zaawansowane funkcje zabezpieczające transmisję W celu ochrony przed atakami z zewnątrz sieci, urządzenie TL-ER5120 wyposażone jest w automatyczne zabezpieczenia, umożliwiające wykrycie i blokowanie ataków Denial of service (DoS), takich jak TCP/UDP/ICMP Flooding, TCP Scanning, Ping of Death i innych. Ponadto, router posiada wbudowany port DMZ, umożliwiający zestawienie publicznych serwerów bez narażania wewnętrznej sieci na ataki z zewnątrz. Do funkcji urządzenia TL-ER5120 umożliwiających sprawniejsze zarządzanie ruchem sieciowym zaliczyć można: tworzenie reguł blokowania wybranych stron internetowych, blokowanie IM/P2P (jednym kliknięciem) oraz ograniczenia dotyczące wybranych usług (np. FTP, HTTP oraz SMTP). Udoskonalone zarządzanie Poprzez konfigurację serwera PPPoE umożliwiającą przydzielanie kont PPPoE do użytkowników sieci prywatnych, router zezwala na dostęp do sieci Internet jedynie użytkownikom z zarejestrowanym kontem, którzy przeszli procedurę autoryzacji. Wykorzystując funkcję kontroli przepustowości łączy w zależności od adresu IP, urządzenie umożliwia ograniczenie pasma transmisji dla wybranych kont PPPoE. Ponadto, dzięki funkcji E-Bulletin tworzone są zestawienia w formie strony internetowej, przesyłane okresowo wybranym grupom użytkowników, zawierające listę kont PPPoE, którym wygasa termin ważności. Wykorzystując powyższe funkcje, router tworzy priorytety ruchu sieciowego dla różnych użytkowników umożliwiając sprawniejsze zarządzanie siecią. Optymalizacja wykorzystania pasma transmisji Trzy porty routera TL-ER5120 mogą być ustawione jako porty LAN lub WAN (router może więc dysponować 4 portami WAN). Dzięki temu, urządzenie spełnia wymagania różnych zastosowań sieciowych. W celu zwiększenia szybkości transmisji szerokopasmowej, strategia równoważonego obciążenia pasma pozwala rozdzielać między porty WAN strumienie danych w zależności od szerokości pasma i wymaganej prędkości łącza. Dzięki funkcji kontroli przepustowości w zależności od adresu IP oraz limitowania połączeń sesji, administratorzy sieciowi mogą sprawnie zarządzać przepustowością sieci, w celu optymalizacji wykorzystania pasma transmisji. Bezpieczna inwestycja Zaawansowana ochrona przeciwprzepięciowa zabezpiecza działanie urządzenia. Dzięki uziemieniu router jest odporny na skutki wyładowań atmosferycznych o napięciach do 4Kv. Stanowiąc bezpieczne rozwiązanie w sieciach przemysłowych, urządzenie chroni sieci komputerowe przed skutkami dużych skoków napięć. EAN: 6935364041274 Gwarancja: 24 miesiące Kod dostawcy: TL-ER5120 Model: ER5120 Typ: xDSL Annex: Nie dotyczy Architektura sieci: GigabitEthernet Porty we/wy: 1 x WAN (RJ-45) Standardy: 802.3 Pasmo: Nie dotyczy Liczba anten: Brak Antena: Nie dotyczy Bezpieczeństwo: Filtrowanie Filtrowanie adresów MACFiltrowanie adresów URL/słów kluczowychFiltrowanie zawartości stron internetowych (Java, ActiveX, Cookies)Kontrola aplikacji IM, P2P, Web IM, Web SNS, Web Media, protokoły, blokowanie ProxyOchrona przed atakami ARP Wysyłanie pakietów GARPSkanowanie ARP na porcie WAN/LANWiązanie adresów IP i MACOchrona przed atakami sieciowymi Ochrona przed atakami TCP/UDP/ICMP FloodBlokowanie skanowania ruchu TCP (Stealth FIN/Xmas/Null)Blokowanie komend ping na porcie WANPort DMZ 1 zintegrowany (sprzętowy) port DMZ Funkcje specjalne: DHCP Serwer/klient DHCPRezerwacja adresów przez DHCPKlonowanie adresów MAC Modyfikacja adresy MAC na porcie WAN/LAN/DMZTyp połączenia WAN Dynamic IP, Static IP, PPPoE, PPTP, L2TP, Dual Access, BigPondUstawienia przełącznika Port MirrorRate ControlPort ConfigPort VLANKontrola ruchu Kontrola przepustowości w zależności od adresu IPGwarantowana, limitowana przepustowośćReguły dostępu według harmonogramu czasowegoLimitowanie połączeń sesji w zależności od adresu IPNAT One-to-One NATMulti-nets NATServer wirtualny, DMZ Host, Port Triggering, UPnPFTP/H.323/SIP/IPsec/PPTP ALGRouting Routing statycznyRouting dynamiczny (RIP v1/v2)Równoważenie pasma Inteligentne, równoważone obciążenie pasmaReguły routinguWiązanie protokołówŁącze zapasowe (po upływie danego czasu połączenia)Wykrywanie onlineTryb pracy systemu AT, Non-NAT, Routing klasyczny Zasilanie: DHCPDHCP Server/ClientDHCP ReservationSwitch SettingPort MirrorRate ControlPort ConfigPort VLANWAN Connection TypeDynamic IP, Static IP, PPPoE, PPTP, L2TP, Dual Access, BigPondMAC Clone Modify WAN/LAN/DMZ MAC AddressLoad BalanceIntelligent Load BalancePolicy RoutingProtocol BindingLink Backup (Timing, Failover)Online DetectionNATOne-to-One NATMulti-nets NATVirtual Server, DMZ Host, Port Triggering, UPnPFTP/H.323/SIP/IPsec/PPTP ALGRoutingStatic RoutingDynamic Routing (RIP v1/v2)System ModeNAT, Non-NAT, Classical RoutingTraffic ControlIP-based Bandwidth ControlGuarantee & Limited BandwidthTime-scheduled PolicyIP-based Session Limit Oprogramowanie: Usługi Serwer PPPoEE-BulletinDDNS (Dyndns, No-IP, Peanuthull, Comexe)Wsparcie Zarządzanie poprzez przeglądarkę internetową/konsolę/telnetZdalne zarządzanieZapisywanie i przywracanie bieżącej konfiguracjiSynchronizacja NYPDziennik systemowy Wymagania sprzętowe: Microsoft

Sklep: AZEL-POL

TP-LINK ER5120 router xDSL 1WAN 1DMZ 3WAN/LAN TP-Link

Sieci > routery xDSL